Le aziende operano in uno scenario caratterizzato da un impiego sempre maggiore di dispositivi IoT e da una maggiore adozione del modello di lavoro da remoto. Ne consegue che esse devono necessariamente garantire l’accesso sicuro e affidabile ad applicazioni, servizi e dati su Internet da qualsiasi dispositivo, in qualsiasi luogo o momento, salvaguardando la cybersecurity. È qui che entra in gioco lo Zero Trust Network Access (ZTNA).

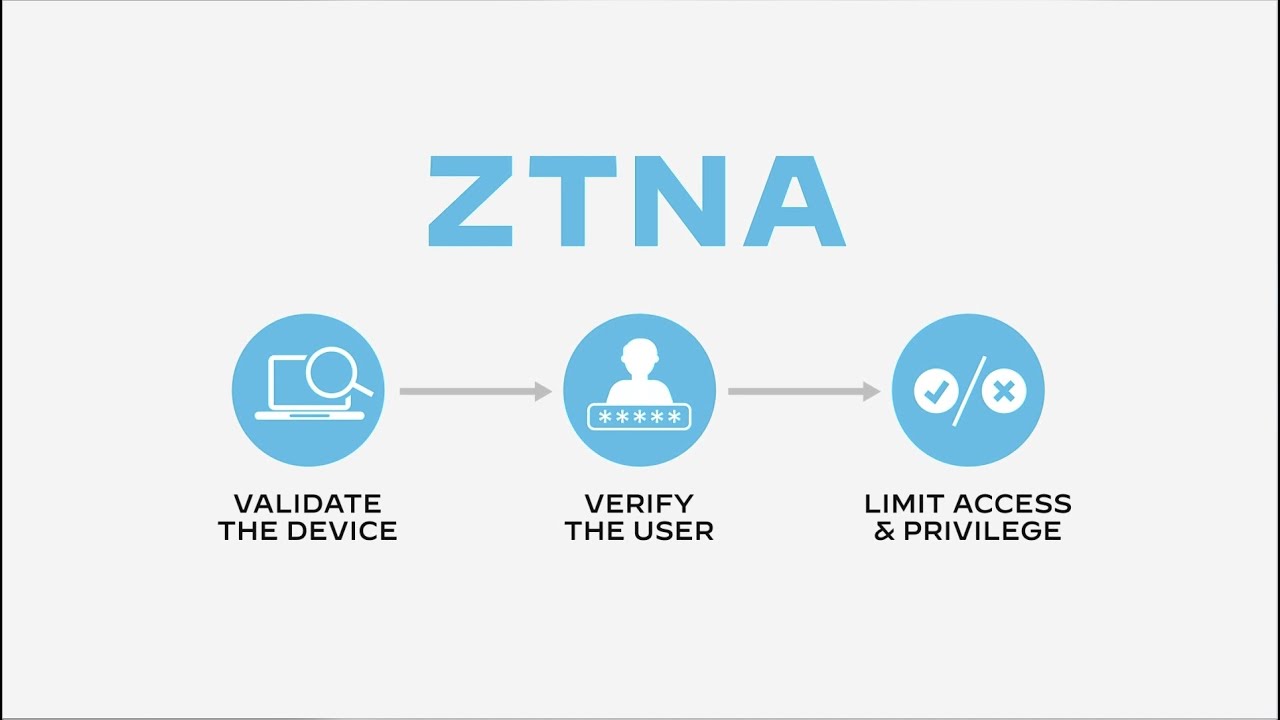

ZTNA è una soluzione per la sicurezza informatica che non si basa sulla fiducia negli utenti o nei dispositivi, al contrario di ciò che accade con il tradizionale modello di rete di accesso aziendale.

I software di ZTNA effettuano una verifica di identità e autenticazione e riesaminano costantemente la condizione dei dispositivi in tempo reale per stabilire se gli utenti possono o meno accedere a determinate risorse. Questo modello di sicurezza offre un monitoraggio costante della rete aziendale, il che significa che eventuali minacce vengono rilevate o bloccate prima di poter causare danni.

Inoltre, ZTNA aiuta le organizzazioni a prevenire la diffusione di malware all’interno delle loro reti e ad aumentare al contempo la produttività dei dipendenti, fornendo loro un accesso sicuro a determinate risorse. In tal modo, le organizzazioni possono ridurre le misure di compliance e assicurarsi che i propri dati critici rimangano sicuri. In definitiva, l’implementazione di una soluzione ZTNA può aiutare le organizzazioni a fornire agli utenti accesso semplificato e risorse ancora più sicure.

A tal fine, è importante essere consapevoli della configurazione corretta e di come utilizzare i controlli appropriati per proteggere le reti da eventuali minacce. Investire in una soluzione ZTNA è la scelta giusta se si desidera fornire al proprio team un accesso sicuro e migliorare la sicurezza della rete aziendale.

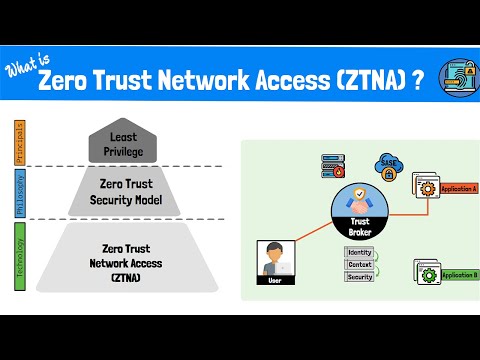

Cos’è lo Zero Trust Network Access (ZTNA)

Le tradizionali tecniche di cybersecurity – quali le Virtual Private Network (VPN) – e i tradizionali paradigmi – che presumono che tutto all’interno della rete aziendale sia affidabile – sono diventati oramai obsoleti in quanto creati in un’epoca in cui gli strumenti di cloud computing non erano ampiamente utilizzati e le persone lavoravano negli uffici, utilizzando i dispositivi aziendali.

Zero Trust Network Access (ZTNA) – termine coniato da Gartner – è uno strumento di cybersecurity appropriato per le pratiche di lavoro odierne, consentendo l’accesso remoto sicuro alle applicazioni, ai dati e ai servizi di un’organizzazione in base a policy di controllo definite in modo esplicito.

Esso promuove un approccio zero-trust alla cybersecurity, partendo dal presupposto che gli individui, i dispositivi e le reti non possono mai essere considerati attendibili e, pertanto, devono essere costantemente monitorati e verificati.

Di fatto, ZTNA consente agli utenti e ai dispositivi di accedere ai dati necessari per completare determinate attività, offrendo agli amministratori il controllo e la visibilità.

Inoltre, ZTNA autentica utenti e dispositivi in background in ogni momento, consentendo loro di accedere alle applicazioni private ospitate nei cloud e nei data center aziendali da qualsiasi luogo e dispositivo.

Ancora, ZTNA, per gli utenti esterni, nasconde i servizi sull’Internet pubblico, proteggendoli dagli aggressori dato che l’accesso verrà fornito loro solo dopo l’approvazione del loro broker di fiducia.

Di fatto, le soluzioni ZTNA possono concedere un accesso selettivo in base a criteri quali:

- identità dell’utente

- ruoli funzionali

- profilazione del dispositivo e controlli di integrità

- rete utilizzata per la connessione

- data, ora e durata consentita dell’utilizzo

- posizione geografica

ZTNA, la sicurezza al primo posto

ZTNA crea un’esperienza utente standardizzata e applica le policy di sicurezza informatica in modo coerente, indipendentemente dal fatto che gli utenti si connettano dall’interno della rete aziendale, dall’esterno, utilizzando un dispositivo aziendale o un dispositivo personale non protetto.

È doveroso sottolineare che un componente centrale delle soluzioni ZTNA è un trust broker che può essere fornito come servizio cloud di terze parti o essere ospitato autonomamente, i.e. come una appliance fisica che opera all’interno del data center del cliente o una appliance virtuale gestita dall’organizzazione in un cloud pubblico.

Di fatto, un trust broker valuta le credenziali del richiedente e il relativo contesto del dispositivo. Ovvero: se l’utente è idoneo ad accedere all’applicazione, il trust broker comunica con una funzione di gateway posizionata logicamente vicino all’applicazione richiesta e, infine, il gateway crea una connessione tra l’utente e l’applicazione.

Inoltre, in alcuni prodotti ZTNA, il gateway gestisce tutte le comunicazioni una volta che l’utente è connesso; mentre in altri prodotti è presente il trust broker che esegue la verifica continua dell’utente e del dispositivo.

Video: Cos’è ZTNA

Differenze tra ZTNA e VPN

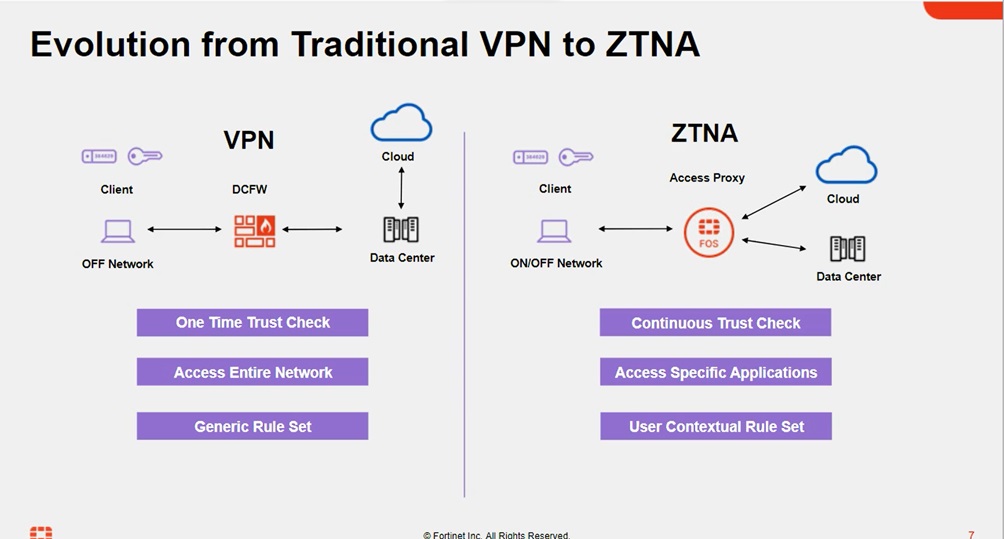

VPN e ZTNA sembrano abbastanza comparabili dato che entrambi forniscono connessioni sicure ai database. Tuttavia, le VPN sono una soluzione di sicurezza obsoleta per le odierne pratiche di lavoro ibrido/remoto e molte organizzazioni le stanno “rimpiazzando” con ZTNA. Vediamo di seguito le principali differenze tra ZTNA e VPN.

- Accesso a livello di rete e di applicazione – Le VPN utilizzano l’accesso a livello di rete. Ne consegue che gli utenti ottengono l’accesso all’intero sistema una volta all’interno di un limite VPN. Gli ZTNA, invece, adottano l’approccio zero trust, non fornendo alcun accesso a meno che una risorsa (un’applicazione, un dato o un servizio) non sia specificamente consentita per quell’utente. Pertanto, ZTNA riduce la superficie di attacco, il costo delle violazioni dei dati e il movimento laterale che potrebbe causare danni maggiori dopo un hackeraggio. Inoltre, ZTNA ha anche maggiori capacità di visibilità sulle azioni degli utenti rendendo più facile identificare minacce interne.

- Valutazione del dispositivo– Oggi, i dipendenti utilizzano regolarmente laptop personali e altri dispositivi per lavorare. Pertanto, è diventata cruciale, per la cybersecurity, la capacità di verifica dei dispositivi ZTNA.

- Latenza e rischio di perdita di dati– L’utilizzo di una rete privata per accedere alle applicazioni richiede più tempo, soprattutto se i dipendenti si trovano a varie latitudini. ZTNA, invece, si connette alle app direttamente su Internet, ottimizzando il traffico e riducendo la latenza e il rischio di perdita di dati.

Secondo Gartner, entro il 2025 almeno il 70% delle nuove implementazioni di accesso remoto sarà servito prevalentemente dagli ZTNA rispetto ai servizi VPN.

Struttura del framework ZTNA

Di seguito si fornisce la struttura del framework ZTNA:

- Separazione tra accesso alla rete e accesso alle applicazioni – Sebbene la VPN non faccia distinzione tra i due, ZTNA separa la rete dall’accesso alle applicazioni. Ciò introduce ulteriori ostacoli per i malintenzionati che si infiltrano nella rete, riducendo i rischi complessivi.

- Connessioni solo in uscita – ZTNA consente solo connessioni in uscita, rendendo invisibili agli utenti non autorizzati l’infrastruttura e la rete delle applicazioni. A loro volta, gli indirizzi IP non sono esposti alla rete Internet pubblica, rendendo impossibile individuare la rete.

- Accesso limitato all’applicazione – ZTNA utilizza la segmentazione nativa delle app per garantire che gli utenti accedano solo ad applicazioni specifiche anziché all’intera rete e, in questo modo, mitiga i rischi che potrebbero derivare da un accesso degli utenti alla rete eccessivamente permissivo.

- Approccio utente-applicazione –Invece di concentrarsi sulla sicurezza della rete, questo approccio si concentra maggiormente sulla sicurezza delle applicazioni. I componenti di rete end-to-end che partecipano direttamente all’accesso alle applicazioni sono al centro dell’attenzione e ciò può comportare anche scartare linee MPLS (Multi-protocol Label Switching) altamente sicure a favore di “tunnel” crittografati.

Vantaggi delle procedure Zero Trust Network Access

ZTNA consente l’espansione della rete tenendo sotto controllo i potenziali rischi. È anche particolarmente interessante per le aziende che sono passate ad ambienti multi-cloud. Inoltre, ZTNA – dato che le risorse sono sparse in più posizioni – offre un accesso molto migliore ad esse. Di seguito i principali vantaggi in termini di cybersecurity a fronte dell’implementazione di ZTNA:

- Micro-segmentazione– ZTNA consente alle organizzazioni di costruire perimetri definiti dal software e dividere la propria rete interna in diversi micro-segmenti, limitando gli aggressori dal muoversi lateralmente e diminuendo la superficie di attacco in caso di violazione.

- Protezione da dipendenti non autorizzati– Le tradizionali soluzioni di sicurezza informatica mancano di monitoraggio e protezione contro le minacce interne. L’approccio alla sicurezza di ZTNA – basato sullo zero trust – limita i danni dei dipendenti non autorizzati grazie al concetto di privilegio minimo.

- Garanzia di applicazioni invisibili – ZTNA stabilisce una darknet virtuale e rende indisponibili delle app sull’Internet pubblico, proteggendo l’organizzazione dalla esfiltrazione di dati e da attacchi ransomware tramite Internet.

- Migliore esperienza dell’utente – L’ottimizzazione del traffico dati riduce la latenza e offre un’esperienza di lavoro più confortevole per i dipendenti.

- Migliore conformità – ZTNA, grazie al principio del privilegio minimo, garantisce una maggiore conformità dato che tutte le applicazioni e i dati che i dipendenti possono utilizzare sono autorizzati e verificati dall’organizzazione.

Come implementare ZTNA in una rete aziendale

ZTNA può essere implementato utilizzando un software speciale su ciascun dispositivo client o un servizio cloud e, a seconda del metodo di connessione e della posizione dell’agente (i.e. applicazione software speciale), si hanno due tipologie di ZTNA, quali:

- ZTNA basato su agente (o avviato dall’endpoint) che richiede l’installazione di un software speciale sul dispositivo che verrà utilizzato per connettersi ad applicazioni specifiche.

- ZTNA basato sul servizio (o avviato dal servizio) che viene aggiunto direttamente alla rete tra il dispositivo dell’utente e l’applicazione a cui si accede. Il connettore speciale viene spesso fornito con un servizio cloud ZTNA, ma può anche essere distribuito on-premise.

Pertanto, le organizzazioni potranno avvalersi di due tipologie di soluzioni ZTNA:

- ZTNA Self-hosted – Tutti gli elementi dello ZTNA sono distribuiti e gestiti dall’organizzazione che utilizza il servizio, garantendo un controllo molto più ampio sulla rete ZTNA e rendendola responsabile della manutenzione del cloud. Molte organizzazioni, se non dispongono del necessario budget, tempo e capacità IT, non saranno in grado di implementare ZTNA in questa modalità

- ZTNA As-a-service – I fornitori di terze parti noleggiano attrezzature e servizi ZTNA da un fornitore di servizi cloud, consentendo alle organizzazioni di risparmiare denaro su hardware che, altrimenti, verrebbero acquistati. La manutenzione del servizio ricade sulle spalle del provider, mentre l’organizzazione può utilizzare l’infrastruttura già costituita. Un approccio semplificato ottimale per la maggior parte delle organizzazioni che non vogliono creare tutto da zero.

Di seguito si evidenziano i pro e contro delle due modalità:

Pro ZTNA Self-hosted:

- Controllo – Fornisce un maggiore controllo sulle misure di cybersecurity, poiché il team IT interno è responsabile della manutenzione e degli aggiornamenti del sistema.

- Unicità – Può offrire soluzioni più personalizzate che si adattano meglio alle esigenze specifiche di organizzazioni/settori in quanto uno ZTNA Stand-alone non è una soluzione di sicurezza informatica generale.

Pro ZTNA As-a-Service:

- Soluzioni cloud-native – Queste soluzioni vengono eseguite su sistemi cloud. Pertanto, la maggior parte di essi è progettata per integrarsi con altre soluzioni di cybersecurity, come SWG (Secure Web Gataway), SASE (Secure Access Service Edge) e FaaS (Function-as-a-Service), per fornire una protezione informatica completa. Inoltre, il cloud-native fa riferimento a ZTNA come piattaforma di servizi e può essere integrato con i principali servizi di cloud computing che le organizzazioni adottano.

- Facile implementazione – Le PMI possono incontrare difficoltà nello sviluppo e nell’implementazione del proprio ZTNA interno. Pertanto, risulta più facile e conveniente pagare a un fornitore un abbonamento e disporre più facilmente di una soluzione ZTNA.

Principali sfide nell’adozione in azienda di una soluzione ZTNA

L’adozione di ZTNA comporta anche alcune sfide che non devono essere sottovalutate, quali:

- Mappatura dei diritti di accesso – Si tratta di decidere e definire chi o cosa deve accedere a quali dati e risorse. Ovvero, un’attività che richiede tempo, impegno e talvolta strumenti aggiuntivi.

- Difficoltà a sostituire prodotti e servizi radicati – Spesso le persone sono abituate a gestire tecnologie all-in o rivolgersi a un fornitore storico. Pertanto, l’avvio di un progetto ZTNA può incontrare una certa resistenza adducendo il fatto che il nuovo prodotto o servizio potrebbe essere meno adatto rispetto a quello vecchio, anche se si tratta di casi limite. Inoltre, le persone spesso sono restie a sostituire le funzionalità che il prodotto o servizio esistente fornisce rispetto a quello nuovo, anche se si tratta di funzionalità che l’organizzazione non utilizza o non richiede. Ne consegue che l’organizzazione dovrà essere in grado di enfatizzare dove e come ZTNA è più efficace nel controllo degli accessi e come può semplificare la vita degli utenti e del personale IT, garantendo vantaggi in termini di tempo e di costi, oltre a migliorare la sicurezza.

- Resistenza da parte dell’utente finale – Molte organizzazioni si sono trovate ad affrontare un atteggiamento negativo da parte degli utenti finali che ha portato al fallimento dell’implementazione di progetti ZTNA. Di fatto, costringere il personale a cambiare ciò che fa o come lo fa è difficile da giustificare se l’IT non informa adeguatamente gli utenti sui vantaggi che scaturiscono dall’adozione di un sistema ZTNA in termini di servizio migliore, maggiore affidabilità e più facile utilizzo.

- Costi – Un sistema ZTNA può risultare molto costoso, rendendo difficile giustificare tale investimento. Ne consegue che sarebbe opportuno che l’IT e la funzione di cybersecurity fossero in grado di identificare e perseguire risparmi a compensazione dell’implementazione per ZTNA.

- Policy per dispositivi non gestiti dal ZTNA – Il prodotto o il servizio ZTNA potrebbe non offrire molto aiuto per i dispositivi IoT che potrebbero aver bisogno di un’iniziativa zero-trust separata.

Cosa considerare quando si acquista una piattaforma ZTNA

Sul mercato vi sono numerose piattaforme ZTNA che, oltre alle funzionalità base comuni, offrono funzionalità diverse e a costi diversi. Pertanto, ogni organizzazione potrà selezionare il fornitore di ZTNA in base alle proprie esigenze e al budget a disposizione.

Inoltre, le aziende dovrebbero verificare – nella fase di selezione del sistema ZTNA – se:

- il fornitore rilascia aggiornamenti costanti delle funzionalità di sicurezza e è in grado di gestirne le vulnerabilità.

- Il modello di licenza è basato sul prezzo per utente o sulla larghezza di banda e cosa succede in caso di superamento di tali limiti.

- È garantita la disponibilità di diverse tipologie di strutture di colocation o edge/infrastruttura e fornita e se le edge location sono situate in diverse aree geografiche.

Migliori soluzioni di ZTNA sul mercato

Di seguito si forniscono – in ordine alfabetico – alcune delle soluzioni principali presenti sul mercato:

Akamai Enterprise Application Access (EAA)

ZTNA di Akamai è stata progettata per sostituire la tradizionale tecnologia VPN per garantire un maggior controllo di identità dell’utente. DI fatto l’EAA, invece di mettere a rischio l’intera rete, consente l’accesso degli utenti in base all’applicazione specifica a cui l’utente deve accedere per svolgere un ruolo.

Il controllo dell’accesso alle applicazioni aziendali offre visibilità sull’identità dell’utente e una forte applicazione dell’identificazione e dell’autenticazione. EAA in grado di integrare la protezione del percorso dei dati, l’accesso alle identità, l’autenticazione a più fattori, la sicurezza delle applicazioni e la visibilità e il controllo della gestione per le applicazioni ospitate nei data center e negli ambienti cloud ibridi.

Con EAA, gli utenti non accedono direttamente alle applicazioni, ma le app sono nascoste da Internet e dall’esposizione pubblica. Un’esclusiva architettura dual-cloud chiude tutte le porte del firewall in entrata fornendo agli utenti finali autenticati l’accesso solo alle proprie applicazioni speciali.

EAA offre accesso senza client alle applicazioni basate su browser (HTTP) e consente a un’organizzazione di accedere in modo sicuro alle applicazioni desktop remoto (RDP) e Secure Shell (SSH).

Inoltre, è possibile utilizzare il software client EAA distribuito sui computer degli utenti finali per proteggere le applicazioni di accesso client diverse dal browser in esecuzione localmente sul computer dell’utente finale, che comunicano tramite TCP (Transmission Control Protocol), UDP (User Datagram Protocol) o entrambi protocolli.

ZTNA: AppGate SDP

Secondo Forrester è una delle soluzioni migliori per le organizzazioni che necessitano di un’elevata sicurezza e di un’opzione self-hosted. Appgate offre lo ZTNA come SaaS, ma anche come opzione self-hosted per le aziende e le agenzie che ne hanno bisogno. La sua autorizzazione a pacchetto singolo crittografico (SPA) può creare una posizione di difesa della rete estremamente rigida.

Di seguito le caratteristiche principali di AppGate SDP:

- Rafforzamento della sicurezza propedeutico a ridurre i rischi e aumentare i controlli di sicurezza per tutti gli utenti e i carichi di lavoro ovunque risiedano.

- Riduzione della complessità in modo da semplificare le operazioni di sicurezza, la configurazione, la gestione e la conformità.

- Miglioramento dell’esperienza utente e della produttività in modo tale da ridurre le richieste di supporto IT e accelerare i processi aziendali.

- Semplificazione dell’automazione, maggiore sicurezza in termini di codice per integrazioni più agili e ricche tramite API bidirezionali e maggior efficienza operativa tramite implementazione e scalabilità automatizzate senza controlli di sicurezza manuali o configurazioni del firewall.

ZTNA: Cisco Zero Trust

Offre un approccio completo per proteggere tutti gli accessi alle applicazioni e all’ambiente, da qualsiasi utente, dispositivo e posizione. Lo strumento include il monitoraggio delle attività degli utenti, che fornisce il monitoraggio della sicurezza e crea un audit trail per la segnalazione della conformità. L’approccio di Cisco Zero Trust è suddiviso in tre pilastri:

- Forza lavoro – La soluzione Zero Trust viene implementata tramite la piattaforma Cisco Duo, che aiuta a proteggere le applicazioni da credenziali e dispositivi compromessi. Le soluzioni Duo per la forza lavoro come Duo MFA, Duo Access e Duo Beyond aiutano le organizzazioni a soddisfare i requisiti di conformità del settore utilizzando l’approccio zero trust. Sono disponibili una versione gratuita chiamata Due free, una prova gratuita di 30 giorni, nonché i vari piani di abbonamento e i costi e le funzionalità associati.

- Carico di lavoro – La soluzione Cisco Zero Trust per i carichi di lavoro è implementata tramite la piattaforma Cisco Tetration, che aiuta le organizzazioni a ottenere la micro-segmentazione e la protezione dei carichi di lavoro cloud. Può essere distribuito in locale (fisico o virtuale) o come applicazione SaaS.

- Luogo di lavoro – La soluzione è offerta tramite la piattaforma Cisco Software Defined Access (SDA) che consente alle organizzazioni di riunire utenti, applicazioni e dispositivi e applicare le policy giuste a ciascuno di essi per proteggere la rete. Ha lo scopo di rendere le reti aziendali più basate sul software e più semplici da gestire.

È doveroso sottolineare che, come per la maggior parte dei prodotti Cisco, il processo di configurazione può essere complesso e di solito richiede i servizi di un esperto.

ZTNA: Microsoft Azure Active Directory (Azure AD)

Soluzione di gestione delle identità e degli accessi basata sul cloud. Microsoft Azure AD consente di gestire tutti gli utenti di Office 365, sincronizzando account utente e password tra le applicazioni aziendali e abilitando l’autenticazione a più fattori e l’accesso Single Sign-On per gli utenti. Ciò significa che è possibile ottenere maggiore controllo e visibilità sugli utenti e sul loro livello di accesso, garantendo al contempo che gli utenti possano accedere facilmente a tutti gli account e i servizi di cui hanno bisogno.

Azure AD è incluso in tutte le sottoscrizioni a pagamento a Microsoft 365 e può essere gestito dalla console di amministrazione di Microsoft 365. Da qui è possibile creare e gestire gruppi di utenti. Le opzioni di prezzo per Microsoft 365 variano a seconda delle dimensioni dell’organizzazione e del livello di funzionalità richiesto.

Inoltre, Microsoft fornisce gratuitamente un’app per smartphone di autenticazione facile da usare, che consente agli utenti di scansionare facilmente l’impronta digitale o generare una OTP. Microsoft fornisce inoltre una serie di report sull’accesso degli utenti, migliorando la visibilità su chi accede alle applicazioni.

Gli amministratori, grazie ad Azure AD hanno un maggiore controllo sulle autorizzazioni in-app per diversi gruppi di utenti e possono controllare le autorizzazioni utente e limitare l’accesso ai dati sensibili in base alle esigenze.

Azure AD è ampiamente supportato da applicazioni di terze parti, consentendo l’uso del Single Sign-On per gli utenti. È inoltre disponibile una vasta gamma di report per soddisfare le esigenze delle organizzazioni di piccole e medie dimensioni, anche se le organizzazioni più grandi e quelle con esigenze di conformità più rigorose potrebbero voler aumentare la protezione di Microsoft con una soluzione di terze parti.

ZTNA: Okta Identity Cloud

OKTA è un fornitore leader di soluzioni per la gestione dell’identità e degli accessi, offrendo una vasta gamma di prodotti e soluzioni progettati per aiutare le organizzazioni a gestire in modo sicuro l’accesso ai propri sistemi e raggiungere un livello di sicurezza Zero-Trust.

OKTA si rivolge a due diverse tipologie di pubblico: da un lato, le organizzazioni che cercano soluzioni per autenticare l’accesso dei propri dipendenti tramite OKTA Workforce Identity; dall’altro, gli sviluppatori che devono implementare un accesso sicuro alle proprie applicazioni con OKTA Customer Identity.

Oltre ad offrire sicurezza Zero Trust per le applicazioni, i server e le API, OKTA fornisce anche un accesso sicuro sia per le applicazioni basate su cloud che quelle on-premise. Inoltre, OKTA è rinomata per la sua rete di integrazioni, che conta più di 7.000 integrazioni per consentire la gestione delle identità tra diverse applicazioni.

Forrester riconosce OKTA come uno dei principali fornitori Zero Trust grazie alla sua “piattaforma potente e ampiamente adottata” in grado di fornire:

- Per utenti finali – la funzionalità SSO (Single Sign-On) e MFA (Multi Factor Authorization) che è di facile utilizzo, fornendo un’autenticazione semplice per le applicazioni.

- Per amministratori e sviluppatori – una vasta gamma di integrazioni, criteri, controlli e funzionalità avanzate per supportare la crescita e la sicurezza.

OKTA è una soluzione più adatta a organizzazioni di medie e grandi dimensioni e può aiutare a: raggiungere gli obiettivi fondamentali di Zero Trust; prevenire le violazioni dei dati; centralizzare i controlli degli accessi e automatizzare l’onboarding e l’offboarding degli utenti.

ZTNA: Palo Alto Networks Prisma Access

Il prodotto ZTNA di Palo Alto Networks, ha ricevuto un punteggio elevato per la sua forte combinazione di opzioni di implementazione, integrazione IDP (Integrated Data Processing) e applicazioni non web. Può essere self-hosted, distribuito come software-as-a-service o utilizzato in ambienti ibridi. È particolarmente apprezzato e superiore alla media di altre soluzioni ZTNA il supporto del fornitore per l’autenticazione e l’autorizzazione di terze parti. Impedisce ai dispositivi vulnerabili o privi di patch di accedere ai servizi aziendali. Offre la possibilità di ristrutturare la sicurezza in modo da raggiungere gli obiettivi della trasformazione digitale, riducendo al contempo i rischi e la complessità complessiva. Tuttavia, Palo Alto Networks deve migliorare la propria offerta di endpoint

ZTNA: Symantec Cloud, SOC CASB (Cloud Access Security Broker)

Offre visibilità e intelligence per rimanere al sicuro nel cloud pubblico. Attraverso una serie di avvisi automatici e risposte ai criteri, nonché una solida sicurezza delle app e dei dati, consente di:

- gestire in modo efficiente i dati cloud.

- garantire la conformità.

- proteggere dalle minacce.

ZTNA: VMware Workspace ONE

dispone di un’ispezione di sicurezza superiore tramite tecnologie, tra cui: watermarking, punteggio di rischio e analisi comportamentale. La sua ZTNA – che fa parte della più ampia piattaforma SASE di VMware – si integra bene con i propri prodotti per la sicurezza degli endpoint e dei dispositivi, nonché con i principali fornitori di terze parti. Inoltre, Workspace ONE consente ai professionisti IT di automatizzare la distribuzione e gli aggiornamenti delle applicazioni in tempo reale.

L’IT può distribuire VMware Workspace ONE in un’ampia gamma di modelli di distribuzione, tra cui on-premise, nel cloud e ibrido con diversi componenti distribuiti on-premise e nel cloud.

ZTNA: Zscaler Private Access (ZPA)

ZPA è una delle piattaforme ZTNA più diffuse a livello globale. Grazie alla sua caratteristica cloud-native, ZPA può essere implementato rapidamente, sostituendo le VPN e gli strumenti di accesso remoto tradizionali con una piattaforma zero trust completa.

Utilizzando ZPA, i dipendenti e i partner di un’organizzazione possono connettersi in modo sicuro ad applicazioni, servizi e dispositivi OT/IoT privati, sfruttando al massimo tutti i vantaggi offerti dalla piattaforma ZTNA.

Cosa sapere prima di scegliere una soluzione ZTNA per l’azienda

I responsabili della cybersecurity, risk manager e i business continuity manager dovrebbero lavorare in modo sinergico al fine di garantire sempre la resilienza dell’organizzazione e il conseguimento degli obiettivi. Pertanto, risulterà quanto mai strategico e fondamentale:

- Utilizzare un approccio basato sul ciclo di vita continuo per ottenere una comprensione più chiara dei livelli di rischio di accesso remoto e dei requisiti delle policy necessarie ed essere in grado di adattare le policy di accesso in base alla propensione al rischio dell’azienda.

- Utilizzare i principi di zero trust per sviluppare dialoghi chiave con i leader aziendali che forniranno indicazioni e aiuteranno a raggiungere gli obiettivi aziendali prima di implementare qualsiasi tecnologia ZTNA, in modo tale da evitare approcci isolati e poco efficaci.

- Creare paradigmi di governance delle policy per aiutare a definire “chi ha accesso a cosa”, in base alle classificazioni di utenti, dispositivi, applicazioni e dati (i.e. i requisiti di identità e accesso).

In conclusione, una volta implementata la tecnologia ZTNA e raggiunta una stabilità sufficiente, l’organizzazione dovrebbe effettuare regolari valutazioni ambientali per garantire l’efficacia della ZTNA.

Tuttavia, è importante considerare il proprio livello di rischio e, se necessario, coinvolgere consulenti esperti di cybersecurity che utilizzino le più innovative tecniche di attacco per valutare la capacità di resilienza dell’organizzazione alle minacce cibernetiche.

Articolo originariamente pubblicato il 19 Mag 2023