Lo standard ISO 21434 di prossima pubblicazione (attualmente è ancora in fase di sviluppo) si pone il chiaro obiettivo di assicurarsi che tutti i principali attori del settore automotive, siano essi i costruttori di veicoli (cosiddetti OEM) oppure i fornitori di componenti (cosiddetti TIERs), abbiano consapevolezza dell’importanza della cybersecurity nel processo di sviluppo prodotti, realizzando quello che si definisce l’approccio della “security by design”.

I dettagli dello standard ISO 21434

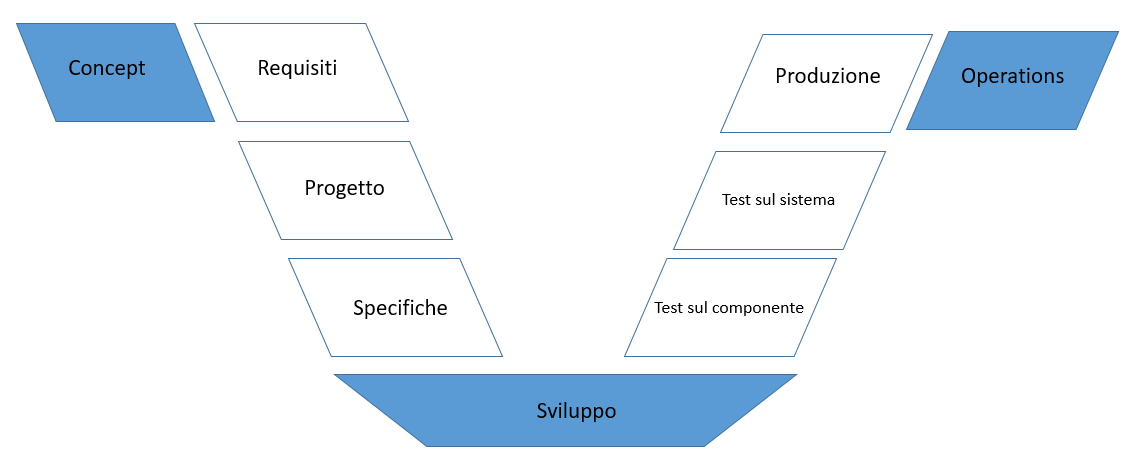

Considerando il ben noto ciclo a V dello sviluppo prodotti in ambito automotive, possiamo identificare la cybersecurity in tutte le varie fasi di progettazione: stesura dei requisiti, progetto , specifiche, implementazione, test e “operations”.

Lo standard come vedremo non entra nel merito di scelte tecnologiche, tool, metodi specifici, ma resta più ad alto livello, definendo le fasi fondamentali per la realizzazione di un processo di cybersecurity integrato eventualmente in quello di safety già esistente.

In gergo tecnico rappresenta dunque un “framework” ovvero una piattaforma di analisi che si prefigge di definire sia i requisiti che le raccomandazioni e anche i work products, ovvero le evidenze corrispondenti ai precedenti punti (documentazione, evidenze) volti a :

- favorire una cultura della sicurezza informatica;

- gestire il rischio di sicurezza informatica;

- consentire l’adattamento a un panorama di minacce in continua evoluzione;

- istituire un sistema di gestione della sicurezza informatica.

Lo standard è stato preparato congiuntamente a SAE che è un ente di normazione nel campo dell’industria aerospaziale, automobilistica e veicolistica con sede centrale a Troy, nello stato del Michigan (USA). SAE si occupa di sviluppare e definire gli standard ingegneristici per veicoli di ogni genere, tra cui automobili, navi e aerei. Nata con il nome di Society of Automobile Engineers (Associazione di Ingegneri dell’Automobile) nel 1905, l’obiettivo originale della società era di promuovere l’uso di regole standard per la nascente industria automobilistica. Proprio in campo Automotive detiene la pubblicazione della best-practice che ancora al momento rappresenta lo standard de-facto in ambito cybersecurity, vale a dire il documento di “Cybersecurity Guidebook for Cyber-Physical Vehicle Systems”).

Lo standard ISO 21434 è organizzato in macro argomenti che corrispondono ad altrettanti capitoli:

- gestione della cybersecurity

- metodi di risk assessment

- fase iniziale di concepimento di un prodotto

- sviluppo del prodotto

- produzione, operations e manutenzione

- processi di supporto

Cybersecurity nell’automotive

Dunque nello standard si ribadisce un concetto fondamentale, ovvero la sicurezza informatica automobilistica deve applicarsi a:

- minacce al veicolo o ai suoi componenti che utilizzano le interfacce del veicolo come punto di ingresso

- minacce per l’ecosistema che compromettono le risorse al di fuori del veicolo e utilizzano le vulnerabilità all’interno del veicolo.

L’obiettivo finale è gestire il rischio globale di sicurezza informatica. Questo viene eseguito attraverso:

- una governance e una politica di sicurezza informatica;

- attività di cybersicurezza come analisi delle minacce, valutazione dei rischi, analisi delle vulnerabilità, sicurezza, stesura specifiche, verifica e validazione del prodotto in fase di concepimento;

- testing della sicurezza informatica.

Vediamo dunque un breve riassunto dei principali argomenti dello standard.

Gestione della sicurezza

Gli obiettivi di questa clausola sono quelli di garantire che le organizzazioni coinvolte nel ciclo di vita possano definire gli obiettivi organizzativi relativi alla sicurezza informatica e la strategia per raggiungerli, specificare regole e processi per implementare la sicurezza informatica, promuovere continuamente una cultura della sicurezza informatica. Fa parte di questo argomento l’esecuzione ad esempio di audit di sicurezza.

Attività continue di cybersecurity

Riguarda il Monitoring e l’analisi continua nel tempo di eventi di sicurezza e vulnerabilità. In seguito è necessario fare una analisi dei rischi con annesso processo di trattamento degli stessi. Il rischio potrà essere mitigato, accettato come tale, cancellato, trasferito.

Metodi di risk assessment

I metodi di valutazione del rischio in genere iniziano con l’identificazione delle risorse di valore (“assets”) e delle minacce, tramite scenari di danno sull’impatto associato (valutazione d’impatto). Man mano che la progettazione avanza, possono emergere vulnerabilità (analisi vulnerabilità) e possibili percorsi di attacco (analisi di attacco) e quindi si valuta la probabilità dell’attacco (valutazione di fattibilità dell’attacco). Questi sono input per il calcolo del rischio (rischio analysis). I risultati della valutazione del rischio contribuiscono a selezionare la categoria di trattamento appropriata per affrontare tale rischio (trattamento del rischio).

Fase di concepimento di un prodotto

L’obiettivo di questa sezione è determinare l’esposizione ai rischi di cybersicurezza durante la fase concettuale di un determinato componente del veicolo, ovvero identificare minacce, ipotesi e politiche di sviluppo della cybersicurezza, valutare il rischio di minacce per selezionare / determinare il trattamento del rischio e definire gli obiettivi che ridurranno la minaccia dei rischi

L’obiettivo di questa clausola è determinare se l’oggetto potrebbe essere esposto a rischi di cybersicurezza e pertanto classificato come rilevante per la sicurezza informatica.

Fase di sviluppo di un prodotto

È la fase fondamentale, si fa riferimento al modello V di cui abbiamo parlato in precedenza.

Gli obiettivi di questa clausola servono a specificare i requisiti di cybersicurezza riguardanti funzionalità dei componenti di sistema e delle interfacce necessarie per la loro implementazione, verificare che la progettazione del sistema sia conforme alla sicurezza informatica e dimostrare che il sistema integrato soddisfa gli obiettivi di sicurezza informatica.

Produzione, operations e manutenzione

Gli obiettivi di questa sezione sono innanzitutto garantire che le specifiche di sicurezza informatica dallo sviluppo siano implementate nell’elemento prodotto e di implementare ulteriormente i processi per impedire l’introduzione di ulteriori processi di sicurezza informatica causati dalla produzione.

Numerosi allegati sono inclusi, in particolare uno schema di classificazione del livello di sicurezza informatica (CAL, ovvero Cybersecurity Assurance Level) rispetto al quale le organizzazioni possono misurare e comunicare i requisiti della sicurezza informatica adottati per un determinato prodotto. In sostanza una CAL specifica un insieme di requisiti di base sul processo di sicurezza informatica, in termini di livelli di rigore o impegno necessari per garantire che la sicurezza sia adeguata.

Gli obiettivi di questa clausola sono

a) garantire che le specifiche di sicurezza informatica dallo sviluppo in poi siano implementate nel prodotto

b) implementare processi per prevenire l’introduzione di ulteriori vulnerabilità della cybersicurezza in fase di produzione e post-produzione.

Attività distribuite e appendici

Gli obiettivi di questa clausola sono quelli di disporre di un sistema di gestione operativa a supporto delle attività di sicurezza informatica; Ad esempio per definire le interazioni, le dipendenze e le responsabilità tra clienti e fornitori per attività di cybersicurezza e per gestire i fornitori in generale

Conclusioni

Lo standard rappresenta indubbiamente uno sforzo volto a rafforzare la cultura e la presenza della cybersecurity all’interno delle aziende coinvolte in prima linea nello sviluppo prodotti in questo settore. Cerca di integrare il processo di cybersecurity all’interno dei già esistenti processi di safety, soprattutto in fase di impact assessment e di processo di sviluppo SW.

Vengono chiaramente richiamate le attività di testing automotive importanti: vulnerability scanning, penetration testing, fuzzing e static code analysis, che sono la strategia migliore per affrontare le minacce di attacco alle attuali e prossime generazioni di veicoli connessi.