Quando si tratta di scegliere dove lavorare, i dipendenti oggi possono spesso prendere decisioni flessibili. Ma, indipendentemente dal fatto che si lavori in ufficio o da casa, i dati e le reti devono essere protetti da accessi non autorizzati in ogni momento e in ogni luogo. I sistemi di accesso Single sign-on/PC che combinano il middleware con le tecnologie RFID (identificazione a radiofrequenza) o smartphone per l’autenticazione degli utenti possono dare un contributo importante in questo senso.

Molti dipendenti vogliono sfruttare i vantaggi del lavoro flessibile e indipendente dal luogo in cui si trovano. Secondo recenti sondaggi, il 75% dei partecipanti vorrebbe lavorare sempre più da remoto. Le aziende, le organizzazioni e le Pubbliche Amministrazioni possono avere la meglio nella competizione per i migliori talenti creando un ambiente di lavoro attraente. Processi semplici e comodi che funzionano senza problemi in ufficio come quando si lavora in mobilità rappresentano infatti un chiaro vantaggio per i dipendenti. Allo stesso tempo, l’accesso ai dati, ai dispositivi in rete e ai sistemi software deve essere sempre protetto nel miglior modo possibile.

Sistemi di accesso Single sign-on (SSO), cosa sono

I sistemi di accesso Single sign-on (SSO)/PC sono un mezzo efficace per semplificare i processi e ridurre la complessità per i dipendenti. Un’unica autenticazione consente ai dipendenti di accedere a tutti i servizi, le reti e i file per i quali sono autorizzati. I vantaggi sono evidenti: il Single sign-on fa risparmiare tempo ai dipendenti e quindi aumenta la produttività. Tuttavia, l’autenticazione nei sistemi di accesso SSO/PC viene spesso effettuata ancora tramite password, con i relativi problemi connessi. Ad esempio, gli utenti spesso utilizzano password particolarmente facili da ricordare che possono essere facilmente indovinate o compromesse, o che possono cadere nelle mani di persone non autorizzate.

È vero che i requisiti per una password sicura, cosiddetta “non compromettibile”, sono chiaramente definiti nello standard ISO 270001 per i sistemi di gestione della sicurezza delle informazioni, tuttavia questi requisiti sono così dettagliati e complessi che gli utenti possono sviluppare rapidamente una certa “fatigue” da password. La conseguenza frequente è una soluzione di fortuna, in cui le password vengono scritte su un pezzo di carta e attaccate al computer su foglietti ben in vista. Tuttavia, le conseguenze di password compromesse o condivise possono essere gravi: dal furto di proprietà intellettuale al danno d’immagine per il datore di lavoro, fino alle multe per violazione della privacy.

Autenticazione affidabile con SSO e tecnologie RFID e mobili

Sul mercato sono disponibili alternative all’autenticazione tramite password. Un’opzione sicura e particolarmente comoda per l’autenticazione degli utenti e il controllo degli accessi è offerta da una soluzione SSO che combina il middleware di accesso al PC con sistemi RFID o smartphone basati su Bluetooth® Low Energy (BLE) o Near Field Communication (NFC).

Un lettore è collegato o integrato nel computer o nella workstation e connesso al middleware PC-Logon. Invece di inserire una password per accedere, gli utenti devono semplicemente avvicinare al lettore la loro carta d’identità o il loro smartphone con le credenziali digitali per accedere a reti, servizi e file.

Entrambe le opzioni sono facili da usare per gli utenti: le carte RFID sono già ampiamente utilizzate per l’identificazione dei dipendenti e il controllo degli accessi agli edifici. Le stesse carte possono quindi essere utilizzate anche per l’autenticazione sicura nell’ambito di sistemi di accesso SSO/PC. Lo smartphone, sempre a portata di mano, è ideale anche per accedere alle reti e alle risorse aziendali. Che si tratti di una carta o di uno smartphone, questa soluzione di accesso SSO/PC funziona in modo altrettanto affidabile in ufficio come quando si lavora su un computer portatile mentre si è in viaggio. La semplice autenticazione consente di risparmiare tempo durante l’accesso, di ridurre l’affaticamento da password dell’utente e quindi di aumentare la sicurezza.

Un altro effetto positivo è che è sempre possibile tracciare chi ha avuto accesso a quali dati e quando.

Tuttavia, non sono solo gli utenti a trarre vantaggio dal passaggio a un sistema di accesso SSO/PC di questo tipo. Le aziende, in particolare, ottengono notevoli vantaggi in quanto:

- si riduce il tempo dedicato all’assistenza IT a causa delle password dimenticate

- il sistema contribuisce all’implementazione della norma ISO 270001

- centralizza e semplifica la gestione dei sistemi di autenticazione

- offre la possibilità di proteggere tutti i livelli di accesso ai sistemi senza la necessità di richieste multiple da parte dell’utente

- centralizza le informazioni sul controllo degli accessi per i test di conformità a vari standard

- in determinate condizioni, può richiedere sovvenzioni governative per la conversione ai processi digitali o per la trasformazione digitale.

Criteri per un’implementazione di successo

Quando si implementa un sistema di accesso SSO/PC che utilizza RFID, NFC o BLE per l’autenticazione, ci sono tre aspetti che richiedono particolare attenzione per rendere la soluzione un successo sostenibile.

- Flessibilità grazie a lettori universali

Sul mercato sono disponibili diverse carte, ognuna con i propri formati di dati, frequenze di comunicazione e funzioni di sicurezza. Per le aziende e le organizzazioni, questo significa che possono essere utilizzate badge identificativi per i dipendenti con tecnologie diverse, soprattutto se sono presenti diverse sedi in tutto il mondo. Tuttavia, la maggior parte dei lettori è in grado di leggere solo alcune tipologie di carte. Una soluzione è rappresentata dai lettori multifrequenza, compatibili con fino a 60 tecnologie di transponder comuni in tutto il mondo e certificati per l’uso in 110 Paesi.

I dispositivi universali, ad esempio, utilizzano l’RFID per l’autenticazione e l’accesso, nonché l’NFC o il BLE. Ciò significa che anche i dispositivi mobili possono essere integrati nel sistema, offrendo agli utenti la massima flessibilità possibile.

Una moderna soluzione di autenticazione che utilizza lettori multifrequenza consente di integrare senza problemi diverse applicazioni nei sistemi esistenti di un’organizzazione. È possibile integrare più applicazioni, come SSO, controllo degli accessi o rilevazione delle presenze. In questo modo si garantisce una gestione unificata e rapida e la massima comodità per l’utente.

2. Protezione efficace di reti e dati

I lettori utilizzati devono essere equipaggiati contro le manomissioni fisiche e gli attacchi degli hacker e devono supportare la crittografia avanzata per le applicazioni ad alta sicurezza. Solo così è possibile garantire un processo di autenticazione sicuro. Per proteggere in modo efficace e completo una soluzione di autenticazione di questo tipo, tuttavia, non è sufficiente considerare il solo dispositivo di lettura. È necessario includere l’intero sistema nei criteri di sicurezza dell’azienda.

3. Concentrarsi sulla sicurezza futura – grazie agli aggiornamenti e agli upgrade remoti

I requisiti e le infrastrutture IT cambiano nel tempo. Solo con un sistema flessibile che consenta ottimizzazioni, adattamenti e aggiornamenti le organizzazioni saranno al sicuro in futuro. I lettori devono quindi essere dotati di una solida interfaccia di programmazione aperta che li renda adattabili e quindi a prova di futuro. In questo modo è possibile programmare i lettori in modo che offrano funzioni importanti per un middleware di accesso al PC sofisticato e per soddisfare nuovi requisiti futuri che potrebbero non essere noti in questo momento. Soprattutto per le applicazioni di accesso SSO/PC, l’opzione di configurazione remota centrale è essenziale e rappresenta un vantaggio importante: consente di aggiornare tutti i lettori installati in modo centralizzato ed economico, indipendentemente dal loro numero e dalla loro ubicazione. In questo modo è possibile garantire sempre lo stesso livello di sicurezza, sia quando si lavora in mobilità sia quando si lavora al computer in ufficio.

Come funzionano i sistemi di autenticazione RFID, NFC e BLE

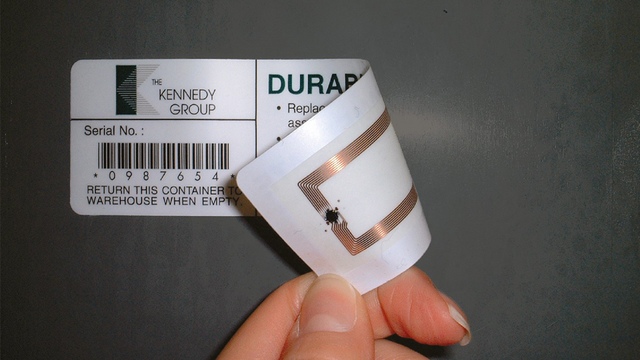

Le schede RFID hanno un chip incorporato (o tag) costituito da due componenti principali:

- un’unità integrata in grado di memorizzare ed elaborare le informazioni

- un’antenna per trasmettere o ricevere un segnale.

Ogni carta RFID memorizza un insieme univoco di dati – ad esempio, un numero – che viene utilizzato per identificare la carta e, quindi, la persona che la porta. Quando una scheda con un tag RFID incorporato si trova nelle vicinanze di un lettore RFID, quest’ultimo invia un segnale radio per interrogare il tag. Il segnale radio attiva il tag, che quindi utilizza l’energia del segnale radio per comunicare il suo ID univoco al lettore.

Sia BLE che NFC sono tecnologie per lo scambio di dati contactless. La loro principale differenza rispetto all’RFID è che i supporti di informazioni (ad esempio, gli smartphone) sono trasmettitori radio attivi e richiedono una fonte di alimentazione.

- NFC si basa sulla tecnologia RFID ad alta frequenza (13,56 MHz) e consente lo scambio di dati senza contatto nella comunicazione near-field (<10 cm)

- BLE è una tecnologia radio a corto raggio per distanze fino a dieci metri nella gamma di frequenze a 2,4 GHz.

Quando gli smartphone vengono utilizzati per l’autenticazione degli utenti e il controllo degli accessi, fungono da emulatori di schede e inviano un ID utente univoco al lettore.

Articolo originariamente pubblicato il 20 Gen 2023