Le persone sono contemporaneamente la più grande risorsa di un’organizzazione e la più grande fonte di rischio interno. L’implementazione di misure di sicurezza fisica, informatica, di strumenti di controllo sempre più sofisticati e complessi per la protezione di asset e risorse deve sempre necessariamente fare i conti con l’affidabilità delle persone. Questo in quanto se da un lato possiamo limitare efficacemente l’accesso alle risorse aziendali, dall’altro, una volta garantito l’accesso, diventa difficilmente controllabile l’attività successiva. Dall’esigenza di governare un rischio così intrinsecamente sfuggente e trasversale nasce la personnel security intesa come quel settore della sicurezza che si occupa di studiare e implementare quell’insieme di policy e procedure per gestire il rischio che le persone sfruttino, o abbiano l’intenzione di sfruttare, il loro legittimo accesso ai beni materiali e non di un’organizzazione per finalità diverse dagli scopi dell’organizzazione, spesso a suo discapito. In poche parole, è quella branca della scienza della sicurezza con focus sul c.d. “human factor”.

Misurare il rischio

Pensiamo, ad esempio, a un sistema di identity access management in un’area RDE con log di tutte le attività svolte e magari anche un sistema di livelli autorizzativi per il controllo di trasmissione, export, copia etc. di documenti: è sicuramente un grande freno a possibili attività illecite ma, ad ogni modo, risulta incontrollabile cosa una risorsa infedele possa fare di quelle conoscenze che, acquisite all’interno dell’organizzazione, diventano parte del proprio bagaglio informativo.

Come in ogni sistema di gestione, a maggior ragione in un sistema di gestione della fiducia, il primissimo passo da compiere è quello di misurare questo rischio, mettere in ordine di priorità le aree di intervento, valutare le eventuali contromisure esistenti al fine di predisporre le più adeguate misure di mitigazione in modo proporzionato al rischio e in linea con le valutazioni costo-beneficio. Alcune di queste misure possono anche essere laboriose e costose e possono comportare rallentamenti nei processi aziendali come l’assunzione o lo spostamento del personale tra le diverse funzioni aziendali, rallentamenti produttivi, nella gestione e nell’affidamento di appalti, nell’accreditamento di fornitori etc. È quindi importante che siano commisurate alla gravità del rischio.

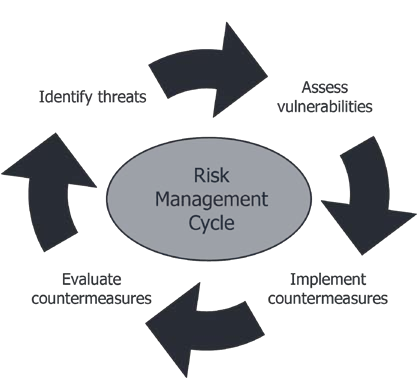

La gestione del rischio è alla base del processo di gestione della sicurezza del personale ed è un ciclo continuo di:

- valutazione del rischio: valutazione dei rischi per l’organizzazione e le sue risorse in termini di probabilità che si verifichi una minaccia e l’impatto che tale evento potrebbe avere.

- implementazione: identificazione e implementazione di misure di sicurezza per ridurre la probabilità e l’impatto della minaccia a un livello accettabile (il rischio non può mai essere eliminato al 100%).

- Valutazione: valutare l’efficacia delle contromisure e identificare eventuali azioni correttive necessarie.

Insider risk assessment

La natura ciclica del processo di gestione del rischio assicura che ogni volta che viene ripetuta una valutazione del rischio, vengano riviste anche le fasi di attuazione e valutazione. Gran parte del valore del processo di gestione del rischio deriva proprio dall’esplorazione sistematica e ripetuta nel tempo di minacce, opportunità e contromisure attraverso il coinvolgimento con le parti interessate (risorse umane, sicurezza, direzione, RSPP, etc. in relazione alla specifica realtà).

La metodologia di analisi del rischio che riportiamo qui considera il rischio come il prodotto dei fattori di probabilità e impatto che un evento possa avere, fattori cui assegneremo una scala di valori a nostra scelta. In tal modo, secondo un sistema semi-quantitativo, avremo uno strumento di calcolo del rischio che bilancia adeguatamente le esigenze di precisione, flessibilità e semplicità d’impiego.

Probabilità

La probabilità, primo fattore del calcolo del rischio, può, al fine di una più puntuale quantificazione e descrizione, essere scissa in tre sotto-fattori:

Intenzione – intesa come misura dell’insider di porre in essere un’azione dannosa;

Capacità – dell’insider in termini di conoscenza e risorse di porre in essere l’azione dannosa;

Opportunità – come combinazione della vulnerabilità dell’ambiente e degli accessi legittimamente concessi all’insider.

Impatto

L’impatto è considerato come il valore dell’asset colpito dalla minaccia con le ulteriori conseguenze possibili. (ad esempio la rottura di un macchinario sarà considerata come il valore della riparazione più quello delle spese e mancati guadagni legati al periodo di blocco del macchinario stesso).

Le fasi dell’assessment

Ipotizziamo di svolgere il nostro assessment su tre livelli successivi in modo da arrivare, per step, a una puntuale individuazione delle aree di intervento prioritarie:

Organisation-level risk assessment: al primo livello effettueremo una valutazione del rischio basandoci sull’organizzazione della realtà da studiare, muovendoci secondo le aree e i dipartimenti, sostanzialmente come da organigramma. In tal modo identifichiamo la gamma di minacce interne che un’organizzazione deve affrontare e le dà la priorità in termini di probabilità e impatto.

Group-level risk assessment: Questa seconda fase richiede di ripetere l’analisi individuando le categorie di dipendenti che hanno il maggior accesso alle risorse chiave e quindi la maggiore opportunità di realizzare le minacce identificate a livello di organizzazione. Questa fase è fondamentale poiché spesso consente di prendere coscienza della possibilità di accesso a determinate risorse di cui non si ha sempre piena consapevolezza.

Role-based risk assessment: consiste in una valutazione basata non su categorie di dipendenti bensì sui singoli in base all’incarico ricoperto all’interno dell’organizzazione. È sicuramente più oneroso in termini di risorse e tempistiche oltre richiedere una profonda conoscenza degli incarichi da parte degli intervistati, ma fornisce un risultato sicuramente più rispondente al reale livello di rischio. Risulta fondamentale sia per persone che magari hanno degli incarichi con elevate deleghe e capacità di accesso a asset e informazioni sia in realtà medio-piccole in cui le spesso gli accessi alle risorse sono sono in gran parte concessi ad personam e non per categorie senza linee guida di riferimento chiara e dettagliata.

La selezione dei soggetti da intervistare

La scelta degli intervistati è un momento talvolta sottovalutato ma è opportuno tenere a mente che chi viene escluso in questa fase, difficilmente potrà portare un utile contributo informativo nelle fasi successive. È pertanto fondamentale selezionare non solo le figure “ovvie” dell’organizzazione, ma è opportuno, analizzando il contesto interno ed esterno della realtà da studiare, individuare tutti gli stakeholder coinvolti nel “core” delle attività e degli obiettivi dell’organizzazione.

In un contest aziendale dovranno essere sicuramente coinvolti:

- Direzione aziendale;

- Hr;

- Security;

- IT;

- RSPP;

- R&D;

- Operation;

- Area Legal & Compliance.

Ma anche eventuali interlocutori istituzionali, rappresentanti di associazioni di categoria, sindacali, esponenti delle comunità locali in cui l’azienda opera se si ritiene possano portare un contributo utile.

Organisation-level risk assessment

Identificazione delle minacce interne

Prima di analizzare e identificare le single minacce è utile mappare i processi e le risorse chiave dell’organizzazione in relazione agli scopi aziendali.

Ad esempio per una azienda agricola saranno processi chiave quelli legati alla coltivazione e risorse chiave le macchine agricole, trattori etc.

Una volta individuati processi e risorse chiave è possibile mappare le minacce che l’organizzazione avendo cura di essere il più specifici possibile al fine di una maggiore puntualità dell’assessment.

Valutazione della probabilità

Il passaggio successivo consiste nel misurare la probabilità che ciascuna minaccia si verifichi assegnando un valore compreso in una scala (ad es. da 1 a 4).

Nella valutazione si valuterà dapprima una probabilità in senso assoluto, senza le contromisure esistenti per poi prenderle in considerazione e rivalutare la probabilità alla luce delle misure di mitigazione.

Questo sarà utile a stabilire il target da raggiungere per considerare il rischio accettabile e valutare quindi le misure correttive da applicare.

Nell’assegnare I valori vanno tenuti in considerazione:

- quanto l’organizzazione può essere un potenziale target della specifica minaccia;

- i precedenti;

- il livello di cultura della security diffuso nell’organizzazione;

- la capacità degli insider di porre in essere lo specifico attacco.

Valutazione dell’impatto

Anche in questo caso si dovrà assegnare un valore della scala tenendo in considerazione:

- numero e importanza delle sedi colpite;

- potenziali danni alle persone;

- perdita finanziaria;

- danno reputazionale;

- tempo di ripristino.

Anche in questo caso si procederà a una valutazione in senso assoluto e alla successiva rivalutazione in relazione alle contromisure esistenti.

Valutazione del rischio

Misurati probabilità e impatto di ogni minaccia, dal loro prodotto, avremmo un valore di rischio utile a determinare il livello di priorità delle aree di intervento.

Group-level risk assessment

Una volta che le minacce sono state identificate, analizzate e misurate, la valutazione del rischio a livello organizzativo è da considerarsi terminata.

Si potrà quindi procedere a esaminare in dettaglio quali gruppi hanno accesso alle risorse dell’organizzazione e, per ciascuna minaccia, i gruppi di individui che sono nella condizione di porre in essere le minacce, identificandone le ragioni.

Ad esempio:

| Minaccia | Rischio | Gruppi | Motivazione |

| Incendio archivio R&D | 3 | Security manager x 1 Personale R&D con accesso all’archivio x 12 Personale Manutenzione x 8 Squadra antincendio x 4 | Ha accesso a tutti i locali Può accedere legittimamente durante l’orario di lavoro Ha accesso a tutti i locali e possiede la capacità di manomettere i sistemi di antintrusione e antincendio Potrebbe accedervi in considerazione della propria attività |

Verranno poi valutate le misure di mitigazione esistenti, la relativa adeguatezza e verranno proposte le misure ulteriori da porre in essere con la specifica indicazione delle tempistiche.

L’analisi per gruppi di persone potrà consentire l’individuazione di contromisure più attagliata alla situazione contingente e pertanto più efficace in relazione agli attori della potenziale minaccia.

Role-based (individual) level risk assessment

Se nell’organizzazione vi sono degli incarichi ad alto rischio, può essere utile valutarli individualmente secondo quanto già descritto nei passaggi precedenti.

Piano di mitigazione

Al termine del processo di analisi e valutazione avremo quindi una fotografia chiara di quelle che sono le aree di maggior rischio nell’organizzazione.

Ciascun rischio valutato potrà essere quindi riportato, ad esempio, in un piano cartesiano le cui assi saranno, per l’appunto, probabilità e impatto, o in un grafico a ragnatela avendo cura di suddividere le categorie di rischio in gruppi omogenei e coerenti.

In tal modo avremo una rappresentazione anche grafica dello status dei livelli di rischio con cui potremo anche a colpo d’occhio, individuare le aree di maggior rischio e su cui sarà prioritario un intervento di mitigazione.

Da qui sarà importante redigere un piano di mitigazione in linea:

- coi livelli di rischio individuati;

- con le risorse a disposizione;

- con gli obiettivi dell’organizzazione.

Pertanto policy e procedure come:

- Vetting & background check;

- Investigazioni interne;

- Exit procedures;

- Misure di IAM (Identity Access Management)

O anche più semplici training e sensibilizzazione dovranno essere progettati prima e attuati poi, con l’approvazione della direzione, attuati con adeguato commitment anche da parte dei manager e seguito da una ulteriore analisi per la misurazione dell’efficacia del medesimo.

Conclusioni

È chiaro che si tratta di un processo che richiede il supporto di figure specializzate, con background specifici non comuni, solitamente con esperienze in ambienti direttivi militari, di polizia, di intelligence dove, unitamente agli aspetti di carattere più tecnico, si possano essere acquisite anche skill in materia di gestione del personale perché solo dal connubio di competenze HR e Security è possibile progettare un sistema di gestione della sicurezza personale efficace.